Lorem ipsum dolor sit amet, consectetur adipiscing elit. Curabitur mattis neque consectetur, congue sapien quis, egestas magna. Fusce eget nulla vel dolor dictum aliquet. Duis urna diam, pellentesque non erat vel, finibus porttitor ex. Maecenas ac metus lacus. Nulla facilisi. Duis lorem mi, vestibulum ullamcorper ex a, iaculis vestibulum purus. Donec ultrices placerat turpis ut efficitur. Donec ut nisl pharetra, convallis diam a, ornare tellus. Pellentesque vel convallis dolor, id pellentesque augue. Cras neque nibh, cursus non erat nec, rutrum hendrerit turpis. Ut a lectus tincidunt, fringilla nibh non, consequat diam. Nam elementum semper malesuada. Ut efficitur purus in arcu ullamcorper, a bibendum est efficitur. Vivamus et nulla fermentum, vulputate sem vitae, ullamcorper est. Praesent consequat ante et ante fringilla, sit amet vehicula nisi rhoncus.

Automatisierung von Geschäftsprozessen und Cloud-Infrastruktur in Azure im großen Maßstab

Unser Kunde, eines der größten Unternehmen auf dem deutschen und europäischen Energiemarkt, hatte ein Problem: Sein Status als Branchenführer hatte dazu geführt, dass seine Cloud-Infrastruktur groß und unhandlich geworden war. Mit Tausenden von Mitarbeitern, die remote, vor Ort und in Büros auf der ganzen Welt arbeiten, und mit Tausenden von Cloud-Ressourcen, die das Unternehmen unterstützen, verursachten die virtuellen Maschinen, Microservices, Datenbanken, serverlosen Anwendungen, Webanwendungen, Speicher und deren Wartung Zeitverschwendung, wodurch neue digitale Initiativen und anschließende Effizienzsteigerungen und Rationalisierungen schwieriger zu erreichen waren und gleichzeitig die Kosten in die Höhe trieben.

Gleichzeitig erforderten die zunehmende Komplexität und die wachsenden Anforderungen des Energiesektors, dass das Unternehmen bei der Bereitstellung und Nutzung seiner Technologielösungen effizienter und flexibler wird. Diese Diskrepanz zwischen den steigenden Anforderungen an das Cloud-Computing und den stagnierenden Cloud-Computing-Kapazitäten führte zu Netzwerkproblemen, Speichersicherheitsrisiken und Governance-Problemen. In dieser Fallstudie, der ersten von zwei in dieser Reihe, werden wir erläutern, wie wir die Kostenoptimierung und die Behebung von Sicherheitslücken in der Cloud-Infrastruktur durch den umfassenden Einsatz von Low-Code- und No-Code-Tools, DevOps und Cloud-nativen Speicherdiensten in der Microsoft Azure Cloud automatisiert haben.

Haupthindernisse und Herausforderungen

Eine der größten Herausforderungen im Zusammenhang mit großen Cloud-Infrastrukturen ist der Umgang mit großen Mengen an Cloud-Ressourcen in der IT-Umgebung und deren Compliance, Governance sowie Genehmigungsverfahren in großem Umfang. Dies zeigt sich im Energiesektor, wo die Fähigkeit, vertrauliche Daten auf kosteneffiziente, konforme Weise zu speichern, von entscheidender Bedeutung ist. Unser Kunde identifizierte die Cloud-Sicherheit und die Kostenoptimierung als Hauptanliegen in einem frühen Stadium des Prozesses.

Da das Unternehmen mit sensiblen Daten umgeht und diese speichert, müssen bestimmte Maßnahmen erst von den Vorgesetzten, den Abteilungen für Informationssicherheit und anderen Beteiligten genehmigt werden, bevor sie tatsächlich im Unternehmen umgesetzt werden. Manchmal wussten nicht alle Mitarbeiter, ob eine bestimmte Maßnahme zur Schließung einer Sicherheitslücke oder zur Einführung einer Kostenoptimierungsmaßnahme möglich und mit den Unternehmensrichtlinien vereinbar war, so dass die Mitarbeiter gezwungen waren, sich an Manager, Kollegen, Teams und Abteilungen sowie an andere Personen zu wenden, von denen sie glaubten, dass sie die Antwort kennen könnten, und zwar per E-Mail, Telefonanruf, durch die Vereinbarung von Meetings und Sitzungen, oft sogar in mehreren, die Herausforderungen und potenziellen Maßnahmen mit Managern, Architekten, IT-Sicherheitsmitarbeitern, Fallverantwortlichen und anderen Personen zu besprechen, die die Antwort kennen oder auch nicht, was manchmal zu der Antwort führt, dass eine Maßnahme ergriffen werden kann, konform ist und wie sie umgesetzt werden kann, aber oft auch, dass dies nicht möglich ist oder dass die Maßnahme nicht mit den Unternehmensrichtlinien übereinstimmt, was zu Zeitverschwendung führt. Im Hinblick auf die Kostenoptimierung waren die Kosten in UAT- und Entwicklungsumgebungen manchmal höher als erwartet, und die Mitarbeiter mussten oft einmal pro Woche manuell überprüfen, ob bestimmte Arten von teuren Speicherressourcen nicht erstellt wurden, um die Kosten unter Kontrolle zu halten - ein mühsamer Prozess, der manchmal als "ständiger Kampf" beschrieben werden könnte.

Im Laufe mehrerer Jahre, als das Unternehmen wuchs und sich vergrößerte, arbeiteten mehrere Lösungsanbieter und Berater an Lösungen für die vier verschiedenen Umgebungen und fügten Ressourcen und Konfigurationen manchmal über automatisierte CI/CD-Pipelines, aber auch oft manuell hinzu. Obwohl Initiativen und Richtlinien eingeführt wurden, die vorschrieben, dass die gesamte Cloud-Infrastruktur über IaC-Vorlagen erstellt werden sollte, private Links verwendet werden sollten usw., fehlten die Prozesse und Routinen zur Durchsetzung und Überwachung sowie zur Behebung bestehender Ressourcen in großem Umfang, was zu potenziellen Sicherheitslücken führte. Für das Projekt wurden daher zwei verschiedene Anwendungsfälle ermittelt: Sicherung und Härtung der Cloud-Infrastruktur und Kostenoptimierung.

Es war klar, dass die fehlende Automatisierung und die Tatsache, dass immer mehr Cloud-Ressourcen hinzukamen, bereits zu einer erheblichen Zeitverschwendung im Unternehmen führte. Das Risiko würde mit der Zeit zu einem noch größeren Problem und Blockierer werden, da immer mehr Zeit für die Überwachung des "grünen Lichts" und des Status quo aufgewendet werden müsste und neue und andere wertschöpfende digitale Initiativen im Laufe der Zeit blockiert würden, wenn nichts unternommen würde, um einen höheren Grad an Automatisierung im Unternehmen zu erreichen. Und je mehr manuelle Schritte erforderlich sind, desto größer ist die Wahrscheinlichkeit, dass etwas durch die Maschen schlüpft, was wiederum zu neuen und weiteren Sicherheitslücken führen könnte. Es war klar, dass etwas getan werden musste, was die Geschäftsleitung und die leitenden IT-Manager des Kunden auch erkannt hatten.

Doch wie kann die Cloud genutzt werden, um die Cloud in Bezug auf Sicherheit und Kosten zu optimieren? Wie und auf welche Weise können Cloud-native und Open-Source-Technologien genutzt werden, um diese Art der Prozessautomatisierung erfolgreich zu gestalten? Wie kann ein Unternehmen die Sicherung der Cloud-Infrastruktur und der kundenspezifischen Lösungen, die über mehrere Jahre hinweg mit wenig oder gar keiner menschlichen Interaktion bereitgestellt wurden, automatisieren und standardisieren? Der Kunde entschied sich, einen unserer Experten von Axelsson Consulting in sein Projekt einzubinden.

Die Axelsson-Lösung

Der Schlüssel zu einem erfolgreichen IT-Projekt liegt darin, die tatsächlichen Bedürfnisse des Unternehmens richtig zu erfassen, zu verfeinern und zu verstehen, was wichtig ist, was tatsächlich einen Nutzen bringt und welche Fallstricke es gibt. Eine sorgfältige und gründliche Anforderungserhebung und -verfeinerung kann also die Grundlage für ein erfolgreiches Projekt bilden. In diesem Fall haben wir auch verstanden, dass es wichtig ist, den Prozess selbst zu verstehen, um die richtigen und fundierten technologischen Entscheidungen zu treffen, wie die Prozesse automatisiert werden können und so das erwartete Ergebnis für den Kunden zu erzielen. Schon in einem frühen Stadium identifizierten wir eine Reihe von Schlüsselfaktoren, die unserer Meinung nach für den Erfolg des Projekts ausschlaggebend sein würden: Sicherheit, Kosten, Struktur und Automatisierung. In Anbetracht der sensiblen Informationen, die von einigen der Ressourcen verarbeitet werden, war klar, dass wir ein hohes Maß an Sicherheit benötigen, öffentliche Endpunkte vermeiden und einen Deny-by-Default-Ansatz für die Sicherheit in der Praxis gewährleisten müssen. Da das Unternehmen Tausende von VMs, Datenbanken und andere Cloud-Ressourcen im Einsatz hatte, war uns auch schnell klar, dass die Lösung hoch skalierbar sein und gleichzeitig die Kosten im Zaum halten musste. Angesichts des Umfangs und der Menge der in der IT-Umgebung vorhandenen Ressourcen wurde uns auch schnell klar, dass der ultimative Nutzen für den Kunden dann gegeben wäre, wenn alle Schritte des Prozesses automatisiert und standardmäßig ohne menschliche Interaktion durchgeführt werden könnten.

In enger Zusammenarbeit mit dem Kunden haben wir die bestehenden und neuen technischen Anforderungen erfasst und in technische Anforderungen umgewandelt und verfeinert:

Es war auch klar, dass die verschiedenen Beteiligten, d. h. die Vorgesetzten, die Abteilung für Informationssicherheit im Falle einer Sicherheitslücke und der Verantwortliche für den Fall, dass das Unternehmen die Befugnis zur Durchsetzung von Änderungen erteilt hat, in der Lage sein müssen, die Maßnahmen so einfach wie möglich zu überprüfen und zu genehmigen bzw. abzulehnen, und dass mehrere von ihnen eine Genehmigung erteilen müssen, damit eine Abhilfemaßnahme durchgeführt werden kann.

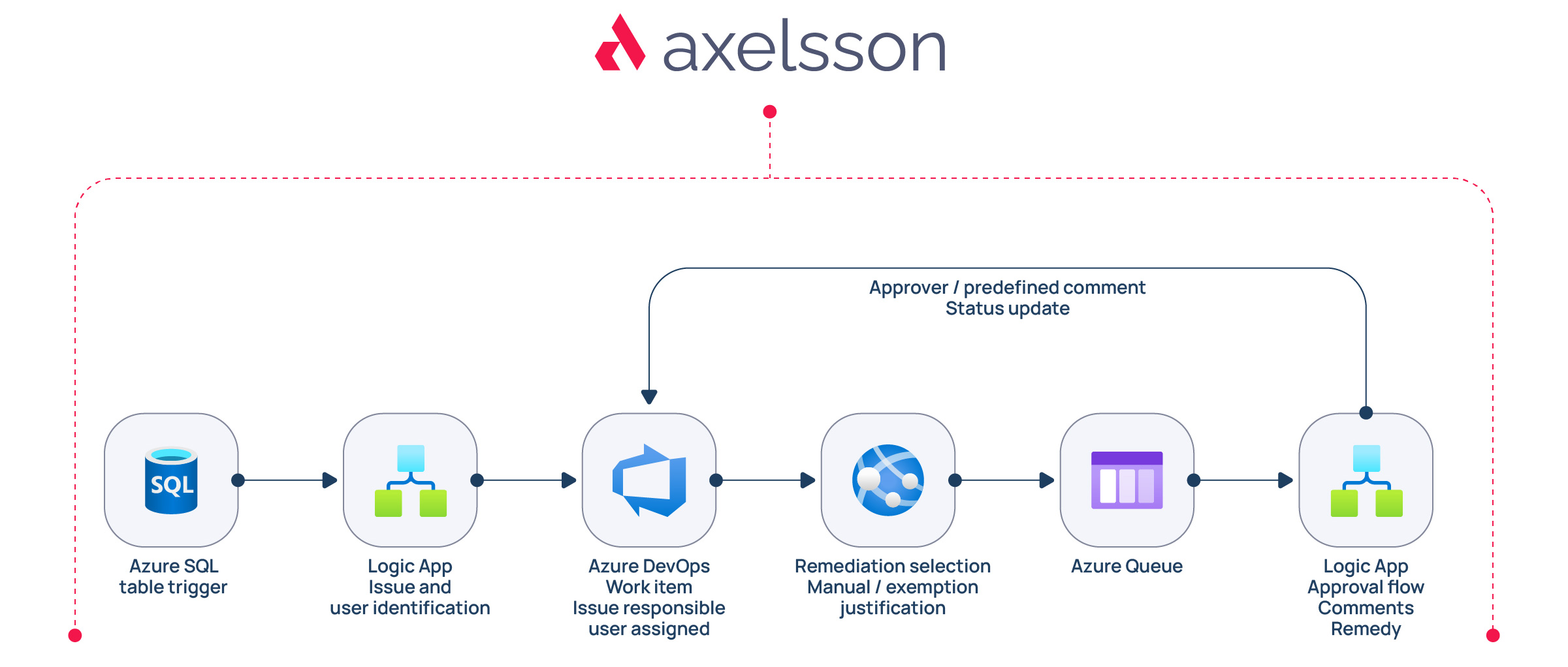

Um die Skalierbarkeit bei gleichbleibenden Kosten zu gewährleisten, haben wir uns so weit wie möglich für eine serverlose Architektur entschieden und verwenden Low-Code Azure Logic Apps. Um den höchstmöglichen Automatisierungsgrad zu gewährleisten, wird der anfängliche Logic App-Flow, der die Behebung auslöst, durch einen Azure SQL-Tabellen-Trigger für einen ereignisgesteuerten oder einen Timer-Trigger ausgelöst, so dass z. B. ein Manager einen Flow auslösen kann, um Probleme bei Bedarf zu identifizieren und zu beheben. Die Logic App ruft dann Daten aus verschiedenen Quellen ab, wandelt sie um und verarbeitet sie, einschließlich Log Analytics durch Kusto (KQL)-Abfragen, interne HTTPS REST API-Aufrufe, Azure SQL-Datenbanken, Microsoft Entra ID (früher Azure Active Directory) usw., um detaillierte Informationen über Ressourcen mit Kosten- oder Sicherheitsproblemen zu identifizieren und abzurufen, die Art des Problems zu bestimmen, das Problem mit zusätzlichen organisatorischen Daten zu kontextualisieren und das Kind des Ressourceneigentümers für die richtige Benutzerzuweisung des Workitems abzurufen sowie die Probleme, ihren Typ und Status in einer Azure SQL Server-Masterdatenbank zu speichern und schließlich Azure DevOps-Workitems zu erstellen, die der für das Sicherheits- oder Kostenproblem verantwortlichen Person oder dem Team zugewiesen werden.

Automatisierung von Genehmigungs- und Sanierungsprozessen

Der Beauftragte kann dann wählen, ob er eine vordefinierte Abhilfemaßnahme ergreifen möchte, die die Korrekturmaßnahme automatisch über parametrisierte IaC-Vorlagen auf die betroffenen Ressourcen anwendet, oder ob er eine manuelle Maßnahme oder eine Ausnahme beantragen möchte. Bei der Behebung einer erkannten Sicherheitslücke können mehrere Kombinationen von Genehmigern erforderlich sein, z. B. Manager, Fallverantwortlicher und Abteilung für Informationssicherheit. Für die Orchestrierung des Genehmigungsflusses haben wir wieder eine Logic App verwendet, die standardisierte Genehmigungs-E-Mails an die jeweiligen Genehmiger für die Korrekturmaßnahme auslöst. Nach der Genehmigung erfasst die Logic App alle schriftlichen Kommentare des Genehmigenden, z. B. welche Maßnahmen der Beauftragte ergreifen muss und wie, je nach Problem und ob eine manuelle Maßnahme erforderlich ist, oder sucht nach einem vordefinierten Kommentar je nach Art des identifizierten Problems und schreibt ihn als Kommentar zurück in das DevOps-Workitem, wobei auch das standardmäßige Benachrichtigungsverhalten in Azure DevOps genutzt wird, um das zuständige Team oder die zuständige Person zu benachrichtigen, da jede Workitem-Aktualisierung standardmäßig eine E-Mail-Benachrichtigung an den Workitem-Beauftragten in Azure DevOps auslöst. Im Falle einer vordefinierten/vorgeschlagenen Abhilfemaßnahme ruft die Logic App schließlich einen Azure DevOps-Pipeline-Lauf auf, bei dem eine parametrisierte Terraform IaC-Vorlage die Abhilfemaßnahme anwendet, woraufhin die Logic App das verknüpfte Workitem mit dem Status "Closed" aktualisiert.

Beobachtbarkeit und Statusverfolgung

Für jede ergriffene Maßnahme führt die Azure-SQL-Stammdatenbank eine aktuelle Aufzeichnung der identifizierten Probleme, aktualisiert deren anhängige Probleme und deren Fortschritt. Für bestimmte Arten von Korrekturmaßnahmen, insbesondere Kostenoptimierungen in Entwicklungs-, Test- oder UAT-Umgebungen, können Maßnahmen ohne vorherige Genehmigung ergriffen werden, wobei die Korrekturmaßnahme sofort vom Beauftragten durchgeführt werden kann. Wenn eine Ausnahme erforderlich ist und genehmigt wird, bleibt die Ausnahme für sechs Monate in der Master-Datenbank bestehen, wo ein Look-up in den ersten Logic App-Läufen verhindert, dass erneut Workitems für die Art von Problemen erstellt werden, für die eine Ausnahme erteilt wurde, so dass die erstellten Workitems mit Handlungsbedarf relevant bleiben.

Benutzerfreundlichkeit

Für die Auswahl der oben erwähnten Korrekturmaßnahme, manuellen Maßnahme oder Freistellung haben wir eine einfache MVC-App erstellt, in der der Beauftragte die Aktionsvorlage auswählen und eine manuelle Abhilfemaßnahme oder Freistellung mit einer mindestens 25 Wörter umfassenden Rechtfertigungsbeschreibung beantragen kann, die den Logic App-Genehmigungsfluss auslöst, sobald sie abgeschlossen und innerhalb des Workitems durch Deep Linking und Übernahme der bestehenden Azure DevOps-Autorisierung verfügbar ist. In der Praxis wird der Benutzer für die Anwendung vorauthentifiziert, um eine möglichst nahtlose Benutzererfahrung zu gewährleisten, wenn ein manueller Schritt vom Benutzer erforderlich ist.

Sicherheit

Wir verfolgten einen kompromisslosen Sicherheitsansatz, indem wir sicherstellten, dass alle erstellten Ressourcen in virtuelle Netzwerke und Subnetze integriert waren und private Verbindungen nutzten, die ebenfalls von der Organisation festgelegt worden waren. Während der Implementierungsphase wurde jedoch klar, dass wir aufgrund der damals verwendeten Logic-Apps-Ebene, der Consumption-Ebene, potenziell auf einen Sicherheitsengpass stießen, da die Logic-App-Consumption-Ebene die Integration von virtuellem Netzwerk und Subnetz nicht unterstützt, was in der Praxis bedeutet, dass jeder Benutzer im Tenant standardmäßig auf die Ressource zugreifen kann, selbst wenn sie mit einer verwalteten Identität konfiguriert ist, während bei einer Integration in ein virtuelles Netzwerk nur Prinzipale innerhalb desselben Netzwerks auf die Ressource zugreifen können, was aus Sicherheitssicht wünschenswerter ist. In Anbetracht der bereits großen Anzahl von Logic-Apps-Ausführungen und der Tatsache, dass jede Ausführung ein paar Cent kostet, sahen wir auch eine Auswirkung auf die Kosten, wenn wir bei der bestehenden Schicht blieben. Diese Probleme waren in der Organisation nicht unbekannt, aber der Wechsel hatte noch nicht stattgefunden. Um die Notwendigkeit des Wechsels zu verdeutlichen, erstellten wir eine Präsentation, in der wir die Auswirkungen auf die Kosten in Anbetracht der aktuellen und zukünftigen geschätzten Anzahl der Durchläufe bezifferten und auf die Sicherheitsvorteile der Integration virtueller Netzwerke eingingen, die nur im Standard-Tier verfügbar sind. Die Änderung wurde eingeführt, wobei die Gesamtkosten für die Läufe sanken, während die Zugriffssicherheit durch die Netzwerksegmentierung erhöht wurde.

Während des gesamten Projekts arbeiteten wir eng mit dem Kunden zusammen und unterstützten ihn bei der Einführung neuer Arbeitsweisen, einschließlich standardisierter Namenskonventionen und deren Durchsetzung, sowie bei der Sicherstellung, dass die gesamte bereitgestellte Infrastruktur über IaC erstellt wird und dass Azure Private Links für den Zugriff auf Azure-Ressourcen verwendet werden, was in der Praxis zur Einführung eines Deny-by-Default-Ansatzes beiträgt.

Schließlich erweiterten wir die oben erwähnte Stammdatenbank um zusätzliche Daten, die dann zur Erstellung eines PowerBI-Berichts verwendet wurden, der auf das Management und andere Beteiligte zugeschnitten ist und einen vollständigen und visuellen Überblick über alle identifizierten, anhängigen und abgeschlossenen Sicherheits- und Kostenprobleme im Unternehmen ermöglicht.

Projekt-Ergebnisse

Die mühsame und manuelle Ermittlung von Kosten- und Sicherheitsproblemen wurde durch einen daten- und ereignisgesteuerten Ansatz ersetzt. Langwierige Genehmigungs- und Validierungsverfahren wurden durch schnelle und rationalisierte Genehmigungsprozesse ersetzt, die je nach Art des Problems zum richtigen Zeitpunkt an den richtigen Genehmiger weitergeleitet werden. Der begrenzte oder fehlende Überblick über identifizierte Probleme und deren Status wurde durch einen vollständig visualisierten Bericht über ausstehende, laufende und abgeschlossene Probleme ersetzt. Die manuelle Konfiguration von Cloud-Ressourcen und -Lösungen zur Behebung festgestellter Kosten- oder Sicherheitsprobleme wurde durch automatisierte Abhilfemaßnahmen der Cloud-Infrastruktur durch Infrastructure-as-Code ersetzt.

Die Auswirkungen der Automatisierung von Geschäftsprozessen und der Umgestaltung von Arbeitsabläufen waren tiefgreifend und führten zu erheblichen Produktivitäts- und Effizienzsteigerungen sowie zu Sicherheitsverbesserungen und Kosteneinsparungen in Höhe von Tausenden von Euro dank besser dimensionierter und besser genutzter Cloud-Ressourcen, wobei sich im Laufe der Zeit weitere Kosteneinsparungen ergeben werden.

Die automatisierten Arbeitsabläufe haben es dem Kunden und seinen Mitarbeitern ermöglicht, weniger Zeit für die Wartung und die Aufrechterhaltung des grünen Lichts aufzuwenden und sich stattdessen auf wertschöpfende Aktivitäten zu konzentrieren, wie z. B. digitale Geschäftsmodelle, die weitere digitale Transformation in allen Teilen des Unternehmens und der Geschäftsbereiche, wie z. B. den Linienbetrieb, neue digitale Innovationen und Automatisierung zur Steigerung der Kosteneffizienz, weitere Verbesserungen der Arbeitsabläufe, prädiktive Analysen, datengesteuerte Entscheidungsfindung und vieles mehr, was es dem Kunden und seinen Prozessen ermöglicht, trotz seiner Größe agiler, schlanker und straffer zu sein, was neue und weitere Wettbewerbsvorteile schafft.

Und das Beste daran? Dies ist nur Phase 1. Schauen Sie bald wieder hier vorbei oder melden Sie sich für unseren Newsletter an, um im zweiten Teil dieser Fallstudie zu erfahren, wie wir unsere automatisierte Lösung so angepasst haben, dass sie die Erstellung und Aktualisierung von Infrastrukturen selbst in den schwierigsten Szenarien ermöglicht.

Sind Sie bereit, die nächsten Schritte zu unternehmen?

Brauchen Sie einen Cloud-Experten für Ihr Projekt? Möchten Sie herausfinden, wie Sie durch digitale Technologien in Ihrem Unternehmen eine höhere Effizienz erreichen können? Möchten Sie mehr darüber erfahren, wie wir den Anwendungsfall in dieser Fallstudie für unseren Kunden gelöst haben? Vereinbaren Sie einen kostenlosen 30-minütigen Beratungstermin, um mehr über dieses Projekt zu erfahren und Ihre Optionen mit uns zu besprechen hier

Bei der Automatisierung von Geschäftsprozessen geht es um die Beseitigung von Verschwendung und Engpässen, die Minimierung von Kosten, die Verringerung der Wahrscheinlichkeit menschlicher Fehler und die Erzielung einer hohen Effizienz und eines hohen Outputs - mehr mit weniger - durch systematisierte und gestraffte Prozesse, die für den Erfolg auf dem Energiemarkt und in anderen Sektoren sowie für die Erreichung von Klima- und Nachhaltigkeitszielen, wie z. B. Netto-Null, von zentraler Bedeutung sind. Möchten Sie mehr erfahren? Abonnieren Sie unseren Newsletter und Sie erhalten unsere Expertenmeinungen sowie die nächsten Fallstudien direkt in Ihren Posteingang.

122%

122%

122%

Herausforderung

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Mauris ullamcorper ultrices volutpat. Mauris ac neque sed ante placerat molestie et a est. Sed aliquam felis tempus, cursus arcu eu, ultricies dolor...

Aktionen

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Mauris ullamcorper ultrices volutpat. Mauris ac neque sed ante placerat molestie et a est. Sed aliquam felis tempus, cursus arcu eu, ultricies dolor...

Ergebnisse

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Mauris ullamcorper ultrices volutpat. Mauris ac neque sed ante placerat molestie et a est. Sed aliquam felis tempus, cursus arcu eu, ultricies dolor...

Zeitplan des Projekts

-

Lorem ipsum dolor sit amet

-

Lorem ipsum dolor sit amet

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Curabitur mattis neque consectetur, congue sapien quis, egestas magna. Fusce eget nulla vel dolor dictum aliquet. Duis urna diam, pellentesque non erat vel, finibus porttitor ex. Maecenas ac metus lacus. Nulla facilisi. Duis lorem mi, vestibulum ullamcorper ex a, iaculis vestibulum purus. Donec ultrices placerat turpis ut efficitur. Donec ut nisl pharetra, convallis diam a, ornare tellus. Pellentesque vel convallis dolor, id pellentesque augue. Cras neque nibh, cursus non erat nec, rutrum hendrerit turpis. Ut a lectus tincidunt, fringilla nibh non, consequat diam. Nam elementum semper malesuada. Ut efficitur purus in arcu ullamcorper, a bibendum est efficitur. Vivamus et nulla fermentum, vulputate sem vitae, ullamcorper est. Praesent consequat ante et ante fringilla, sit amet vehicula nisi rhoncus.

-

Lorem ipsum dolor sit amet

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Curabitur mattis neque consectetur, congue sapien quis, egestas magna. Fusce eget nulla vel dolor dictum aliquet. Duis urna diam, pellentesque non erat vel, finibus porttitor ex. Maecenas ac metus lacus. Nulla facilisi. Duis lorem mi, vestibulum ullamcorper ex a, iaculis vestibulum purus. Donec ultrices placerat turpis ut efficitur. Donec ut nisl pharetra, convallis diam a, ornare tellus. Pellentesque vel convallis dolor, id pellentesque augue. Cras neque nibh, cursus non erat nec, rutrum hendrerit turpis. Ut a lectus tincidunt, fringilla nibh non, consequat diam. Nam elementum semper malesuada. Ut efficitur purus in arcu ullamcorper, a bibendum est efficitur. Vivamus et nulla fermentum, vulputate sem vitae, ullamcorper est. Praesent consequat ante et ante fringilla, sit amet vehicula nisi rhoncus.

-

Lorem ipsum dolor sit amet

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Curabitur mattis neque consectetur, congue sapien quis, egestas magna. Fusce eget nulla vel dolor dictum aliquet. Duis urna diam, pellentesque non erat vel, finibus porttitor ex. Maecenas ac metus lacus. Nulla facilisi. Duis lorem mi, vestibulum ullamcorper ex a, iaculis vestibulum purus. Donec ultrices placerat turpis ut efficitur. Donec ut nisl pharetra, convallis diam a, ornare tellus. Pellentesque vel convallis dolor, id pellentesque augue. Cras neque nibh, cursus non erat nec, rutrum hendrerit turpis. Ut a lectus tincidunt, fringilla nibh non, consequat diam. Nam elementum semper malesuada. Ut efficitur purus in arcu ullamcorper, a bibendum est efficitur. Vivamus et nulla fermentum, vulputate sem vitae, ullamcorper est. Praesent consequat ante et ante fringilla, sit amet vehicula nisi rhoncus.

-

Lorem ipsum dolor sit amet

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Curabitur mattis neque consectetur, congue sapien quis, egestas magna. Fusce eget nulla vel dolor dictum aliquet. Duis urna diam, pellentesque non erat vel, finibus porttitor ex. Maecenas ac metus lacus. Nulla facilisi. Duis lorem mi, vestibulum ullamcorper ex a, iaculis vestibulum purus. Donec ultrices placerat turpis ut efficitur. Donec ut nisl pharetra, convallis diam a, ornare tellus. Pellentesque vel convallis dolor, id pellentesque augue. Cras neque nibh, cursus non erat nec, rutrum hendrerit turpis. Ut a lectus tincidunt, fringilla nibh non, consequat diam. Nam elementum semper malesuada. Ut efficitur purus in arcu ullamcorper, a bibendum est efficitur. Vivamus et nulla fermentum, vulputate sem vitae, ullamcorper est. Praesent consequat ante et ante fringilla, sit amet vehicula nisi rhoncus.

-

Lorem ipsum dolor sit amet

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Curabitur mattis neque consectetur, congue sapien quis, egestas magna. Fusce eget nulla vel dolor dictum aliquet. Duis urna diam, pellentesque non erat vel, finibus porttitor ex. Maecenas ac metus lacus. Nulla facilisi. Duis lorem mi, vestibulum ullamcorper ex a, iaculis vestibulum purus. Donec ultrices placerat turpis ut efficitur. Donec ut nisl pharetra, convallis diam a, ornare tellus. Pellentesque vel convallis dolor, id pellentesque augue. Cras neque nibh, cursus non erat nec, rutrum hendrerit turpis. Ut a lectus tincidunt, fringilla nibh non, consequat diam. Nam elementum semper malesuada. Ut efficitur purus in arcu ullamcorper, a bibendum est efficitur. Vivamus et nulla fermentum, vulputate sem vitae, ullamcorper est. Praesent consequat ante et ante fringilla, sit amet vehicula nisi rhoncus.

Möchten Sie mehr über unsere Cloud Consulting Services erfahren?

Klicken Sie auf die Schaltfläche unten, um mehr darüber zu erfahren, wie wir Ihnen helfen können, durch den richtigen Einsatz nativer Cloud-Technologien einen höheren Geschäftswert zu erzielen und Geschäftsprozesse zu automatisieren

Kontakt

Möchten Sie mehr erfahren?

Senden Sie uns eine Nachricht und lassen Sie uns chatten. Wir können Ihnen unsere Kernangebote vorstellen und Ihnen zeigen, wie Sie Ihr Unternehmen durch die Zusammenarbeit mit uns vergrößern können.

Kontakt